ITセキュリティとの違いを理解し

適切にツールを利用する

制御システムは、産業制御系のシステムで物理的なデバイスや装置の操作・管理などに利用されている技術である。IT(Information Technology)に対して、OT(Operational Technology)とも呼ばれる。今回は、この分野のセキュリティについて取り上げる。

制御システムとは工場、発電所、プラントといった設備を監視・管理するためのシステムを指す。ファクトリーオートメーションなどがイメージしやすいだろう。組み立てロボットは工場内のLANに接続され、制御装置を通して中央の制御システムから監視・管理されている。

OTの世界は、これまでITとは異なる分野とされてきた。しかし、近年シリアルネットワークだったものが、TCP/IPプロトコルを利用可能なEthernetなどのネットワークに切り替えられ、制御システム内で利用される機器(PLC、SCADA、HMIなど)もWindowsで動作するケースが増えた。IoTの概念と技術の普及に伴い、ITシステムと連携させたスマートファクトリーなど、外部ネットワークへの接続ニーズも高まっている。

このような背景のもと、制御システムへのサイバー攻撃は増え続けている。とくに欧米の重要インフラ施設への攻撃は、現実の脅威である。ウクライナの発電所がサイバー攻撃により停電に追い込まれたり、グローバル企業が展開する欧州工場の片隅にある検査機器がマルウェアに感染し、それが企業内ネットワーク全体に広がった事例は記憶に新しい。

接続されるようになったとは言え、制御システムがインターネットに直接接続される例は、現時点ではまだ少ないものの、「Air GAP」と呼ばれる「接続されていないことによる安全」はすでに成り立たない。

Kaspersky社の調査によると(「Threat landscape for industrial auto mation systems: H1 2018」Kaspersky Lab ICS CERT)、同社のセキュリティ製品が導入されている制御機器、たとえばSCADAを構成するサーバー、Historian(データベース)、OPC(ゲートウェイ)、HMIデスクトップ端末、モバイル端末などのほぼ半数が攻撃を受けているというレポートもある。

ブロックされた制御機器への攻撃のうち、送信元の約3割はインターネットからという調査結果が報告されており、リムーバブル・メディアよりも高い割合になっている。

制御システムに向けた

セキュリティの考え方

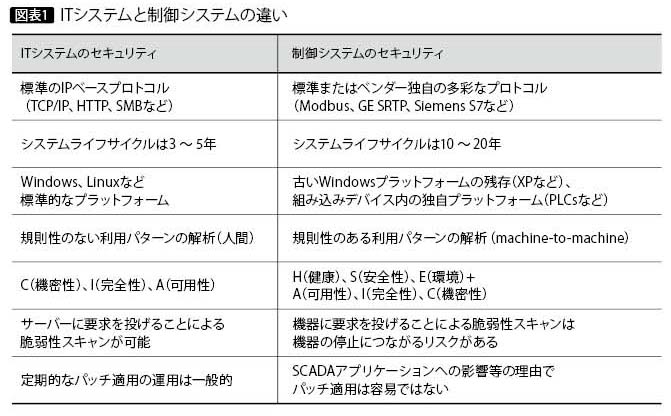

では、ITとOTの違いは何であろうか。技術的に接近しているとは言え、いくつかの大きな違いが存在する(図表1)。

まず、プロトコルが異なる。OTはTCP/IPベースになりつつあるが、その上位レイヤは異なり、また制御機器ベンダーによって固有プロトコルや部分カスタマイズも多いのが特徴である。日本とグローバルでは制御機器ベンダーのシェアも異なるので、日本ではメジャープロトコルでも、グローバルではまったく知られていないことも珍しくない。

また、いったん工場などにインストールされたシステムは、10~20年の長期にわたり使用され続ける。制御システム上で利用されているOSはこのライフサイクルの長さから、非常に古いものが残っている。Windows NTが現役で使用されていたりするが、OSへセキュリティパッチなどを適用することはできない、あるいは適用が非常に困難なケースがほとんどである。適用すると動作保証されない、あるいは動作保証に多額の費用を要するからだ。

ネットワークトラフィックの観点で見ると、ITは人が利用する動きなので、あまり規則性がないのに対し、OTはマシンがマシンを制御するため、規則性のあるパターンになる。

ITセキュリティの考え方の基本であるCIA (Confidentiality、Integrity、 Availability)についても、優先度が異なる。制御システムの停止は生産停止に直結するため、何よりも可用性が重視される。

脆弱性スキャンを行う場合でも、対象のデバイスやサーバーに少しでも影響を与える可能性がある処理は実施できないことがほとんどである。

脆弱性診断・検知ツールの利用

近年、OTネットワークのパケットを解析し、ネットワーク構成、デバイスの検出、脆弱性・マルウェアの検知を実行する専用ツールが登場し、現在は欧米の主にプラント系を中心に実装が進んでいる。

ツールを利用し、現在の環境が安全なのかをまずはチェックし、次に常時監視、OTのインシデント対応プロセスの整備、OT向けSOCの立ち上げ、IT向けSOCとの統合という流れで展開するケースが多い。

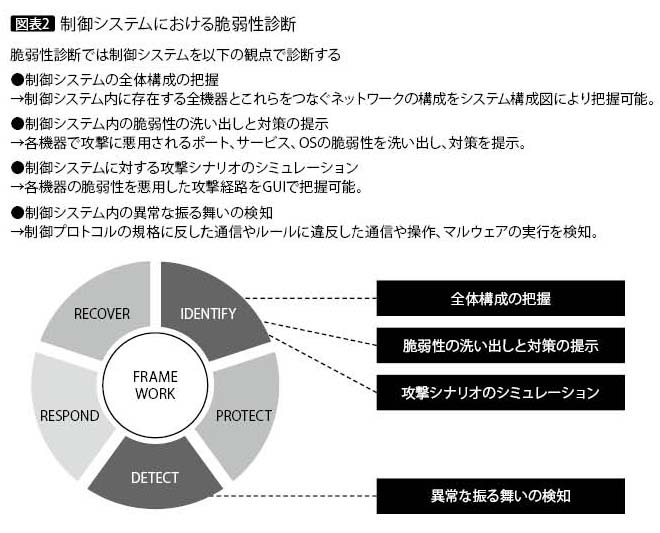

日本アイ・ビー・エム システムズ・エンジニアリングでは この入り口にあたる制御システムネットワークの脆弱性診断サービスを実施しており(図表2)、イスラエルのスタートアップ企業であるCyberX社のツールを利用している。

OTネットワークのパケット解析ツールは、すでに多数の製品が販売されており、グローバルで見ると、IBM内で5~6種類のツールを使ったPoCや実装例がある。

ツールの選択には、いくつかのポイントがある。比較ポイントは、次の4つが考えられる。

①動作方式(Passive・Active)

②デバイス管理機能

(デバイスマップ、デバイスアセット)

③侵入・異常検知

④外部システム連携

②デバイス管理機能

(デバイスマップ、デバイスアセット)

③侵入・異常検知

④外部システム連携

動作方式

Passiveは、制御ネットワーク上のスイッチのSPANポート(ミラーポート)から一方通行でトラフィックを収集し、これを解析する方式を指す。Activeは、制御機器に対してコマンド実行など何らかの働きかけを実行する。

さらにActiveは2種類に分けられる。1つは、制御機器の情報を取り出すためのRead Onlyの機能、もう1つはソフトウェアのPatch適用やリストアといった更新処理機能である。

利用者に影響を与えないことを最優先する場合は Passive方式が採用される。休眠デバイスも含む、より正確な構成把握まで実施したい場合は、ReadOnly Activeの機能が必要になる。さらに運用の負荷軽減を考えるなら、パッチ適用できるものが便利だろう。

デバイス管理機能

デバイスマップは、デバイスとネットワークのダイアグラム表示機能である。ほとんどの製品が提供しており、画面デザインは異なるが、表示内容に大差はない。

デバイスアセット管理機能とは、どのようなデバイスが、どこにあるかを管理する機能である。多数のデバイスを管理しきれずに悩む現場は少なくないので、デバイスを自動的に発見して管理するツールは重宝される。

ツールによっては、デバイスのソフトウェア(ファームウェア)の変更検知が可能であるとか、構成変更履歴を管理でき、必要に応じてファームウェアのリストアが可能な製品もある。

侵入・異常検知

異常検知は、日常の正常動作からの逸脱を検知する機能である。マルウェアなどによるトラフィックの異常や、通常と異なるオペレーションを検知する。

脆弱性検知は、制御ネットワーク上のデバイスソフトウェアのレベルなどから既知の脆弱性を発見する。侵入経路となりうる脆弱なポートの検知もここに含まれる。

この機能がツール間で最も差が出る。たとえば異常検知には、機械学習機能によるものと手動でのルール設定によるものがある。また検知内容をどのようにレポートするのか、レポート内容もツールで大きく差がある。

情報の活用方法を検討し、必要なレポートが簡単に作れるツールを選ぶ必要がある。

外部システム連携

SIEMやファイアウォールなどとの連携により、ツールと外部コンポーネントとの連携機能に違いが見られる。

ファイアウォールのルール設定を取り込んで分析に利用する場合と、逆にツールが検知した結果からファイアウォールのルール変更を行う場合がある。SIEMについては、代表的な製品との連携を提供するケースが多い。連携設定の容易さ、連携内容の深さは製品によって異なり、これも選択基準の1つになる。

脆弱性診断サービスの流れ

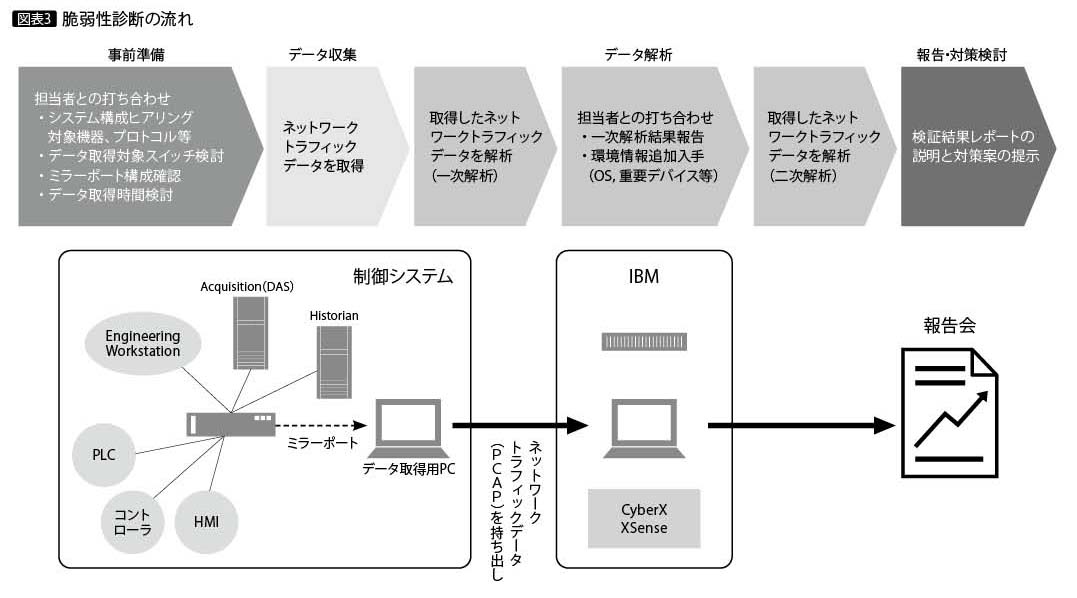

最後にOTセキュリティの入り口にあたる脆弱性診断サービスが、具体的にどのように行われていくのかを紹介する(図表3)。

事前情報収集

現在のネットワーク構成情報、つまりどのような機器が使用され、OTプロトコルは何が利用されているかを収集する。

OTプロトコルは種類が多く、ベンダー独自のプロトコルや方言も存在する。ツールが最初からすべてのプロトコルを解析できるわけではないので、可能な限りこういった情報を早期に入手し、ベンダーに伝えて対応を依頼する必要がある。

実際にOTネットワークのデータをどのネットワーク機器(スイッチ)の、どのポートから収集するのか、どの程度の工数が必要かを検討し、決定する。

PCAPデータ収集

通信機器から実際のデータ(ネットワークトラフィックデータ、PCAP)を収集する。データ収集用PCを準備してファイルとしてデータを保管する以外に、ツール(ハードウェアアプライアンス)を直接接続し、データを集めることも可能である。

PCAPデータ解析

ツールにPCAPデータを流し込み、解析処理を行う。GUI上、あるいはレポートにて結果を検証し、いったん結果をまとめ、それをもとにユーザーとディスカッションする。

データからだけでは判断できない事項、追加情報などをツールに入力し、より精度の高い解析を実施する。

報告・対策検討

結果をレポートにまとめてユーザーに報告し、対応方針について説明する。

制御システムに対する攻撃は増加しており、セキュリティ対策の重要性が増している。そのセキュリティ対策はITシステムとは異なり、制御システムの特性を理解した対策が必要となる。

OTに対応した脆弱性診断、インシデント検知のツールは実装段階に入りつつある。ツールの特性を見極めて選択し、診断だけにとどまらず、包括的なインシデント検知と対応の仕組みを構築していくことが必要とされている。

著者|

酒井 美香氏

日本アイ・ビー・エム システムズ・エンジニアリング株式会社

ISE クラウド・ソリューション・センター

コンサルティングITスペシャリスト

ISE クラウド・ソリューション・センター

コンサルティングITスペシャリスト

1997年、日本アイ・ビー・エム システムズ・エンジニアリングに中途入社。ユーザーID管理・アクセス制御製品の技術支援を担当し、金融・製造をはじめ、さまざまな業種のユーザープロジェクトに参画。近年はクラウド環境、IoT、制御システムのセキュリティも手がける。

[IS magazine No.26(2020年1月)掲載]