クラウドの設定ミスによる

重大事故が多発

JBCCは、AWSやAzureなど複数のパブリッククラウド環境(IaaS)における設定を監査するマネージド・セキュリティサービス「クラウド設定監査サービス」の提供を2020年3月6日より開始した。

企業によるIaaSの利用が進むなか、提供されるサービスは多岐にわたり、設定の煩雑さや複雑さが増加している。実際に、ユーザーのクラウド設定のミスによるセキュリティ事故が多発しており、ニュースとして取り上げられるような重大事故も起きている。クラウドの設定をベンダーに丸投げで委託するのは危険だとも言える。米国のサイバーセキュリティ被害者支援の非営利団体「Identity Theft Resource Center」の年次レポート「END-OF-YEAR DATA BREACH REPORT 2019」では、ユーザーの設定ミスによるセキュリティ事故を指す「UNSECURED DATA(無防備なデータ)」を2019年のトレンドに挙げているほどだ。

JBCCのクラウド設定監査サービスは、IaaS上に導入したユーザーシステムのセキュリティ設定状況を監査ツールを用いて把握し、設定ミスや設定の漏れ、不審なIP通信を早期に発見できるマネージドサービスである。

JBCCの喜多村鉄彦氏(セキュリティサービス事業部 セキュリティ推進本部 ITサービス企画 セキュリティ企画グループ グループリーダー)は、「クラウド上のお客様のシステムを検証すると、設定に問題のないお客様はほとんどなく、何かしらの問題が見つかります」と、次のように指摘する。

「クラウドサービス(IaaS)の利用では、インフラの管理はベンダー側、アプリケーションの管理はお客様側という責任の分担がありますが(責任分界モデル)、たとえばネットワークの安定した提供はベンダー側の責任であっても設定はユーザー側の責任であることが一般的です。しかしお客様のほうでは、ネットワークをどう設定しようがセキュリティはベンダーによって守られているといった誤解と過信があり、間違った設定を行っていることが少なくありません。バックアップのような非機能部分も正しく設定しないと、重大な事故につながる恐れがあります」

導入しやすい料金設定と

年2回の監査レポート/報告会

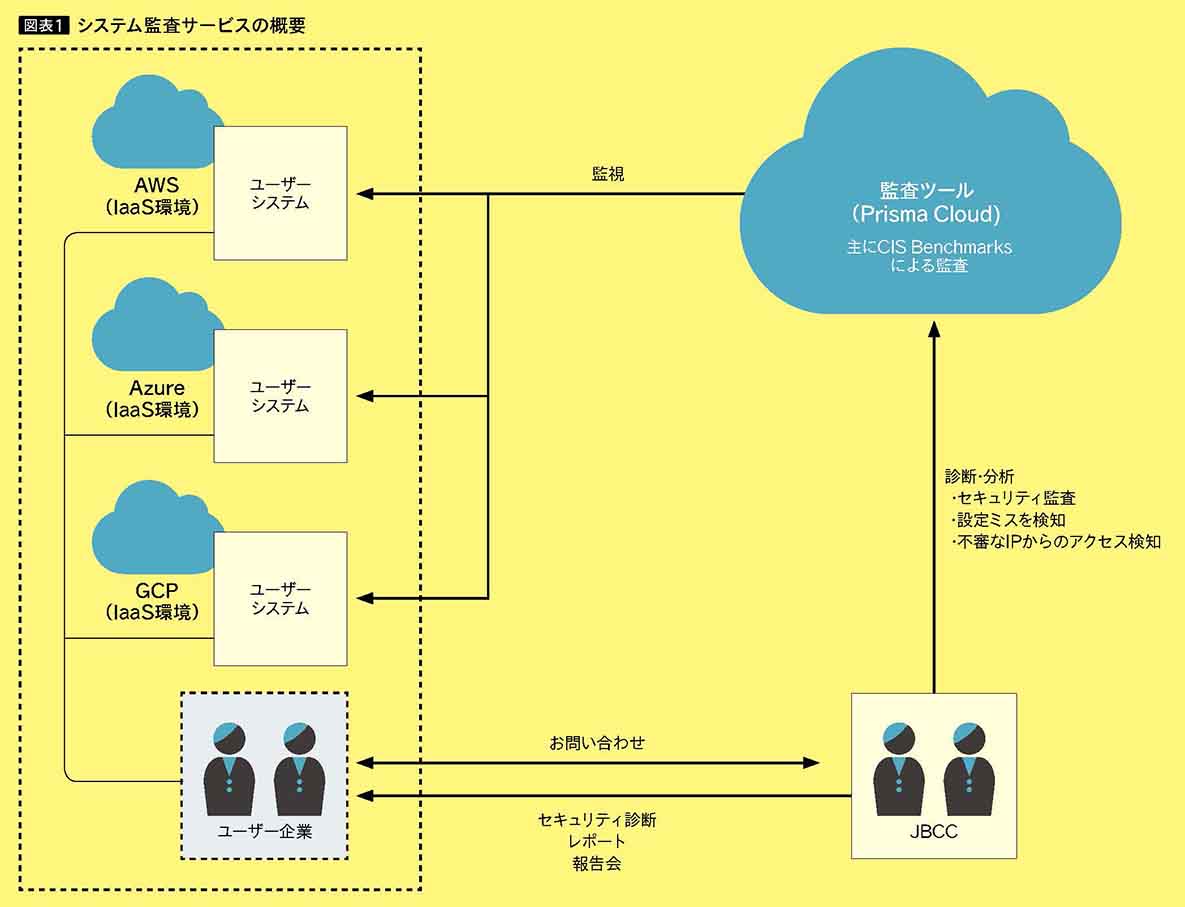

クラウド設定監査サービスは、3つの要素で構成される(図表1)。

1つは、パロアルトネットワークスのクラウド設定監査ツール「Prisma Cloud」を用いたパブリッククラウド上のユーザーシステムの設定監視。API経由で、AWS・Azure・GCP(Google Cloud Platform)上のユーザーシステムを対象にできる。

2つ目は、Prisma Cloudで収集した情報に対するJBCCによる診断・分析である。Prisma Cloudは、各種セキュリティ標準に基づき設定監査を行うものだが、JBCCでは主に米インターネットセキュリティセンター(CIS)が推進するシステムを安全に構成するための構成基準およびベストプラクティスである「CIS Benchmarks」に基づき設定監査を行う。それでも、「一部ツールの監査だけでは不十分な部分がある」(喜多村氏)ことから、ツールで監査できない部分についてはJBCCが確認し、診断・分析する必要がある。また、設定の不備だけでなく、不正なIP通信や管理コンソールに対する不適切な挙動なども捕捉できるという。

3つ目は、診断・分析に基づくユーザーへの監査レポートの提出と報告会の実施である。

さらに、JBCCのクラウド設定監査サービスの特徴として喜多村氏は、次の2点を強調する。

(1)スモールスタートが可能

(2)年2回(基本)の監査レポートと報告会により、クラウドシステムの健全性を具体的に確認できる

(1)については、Prisma Cloudの利用が一般的には100ワークロード(監査対象数)からなのに対して、監査ツールと運用サービス(=監査サービス)を含めたマネージドサービスを月額で提供し、20ワークロードから利用できる。「中堅・中小規模のお客様を中心に、クラウドの利用を始めたばかりのお客様でもスモールスタートが可能です」と、喜多村氏は話す。

(2)については、CIS Benchmarksという世界的な標準への準拠とJBCCの知見に基づく監査により、現状だけにとどまらず、将来にわたるシステムの安全性について情報が得られるという。

JBCCでは、年間1000ワークロードの導入を目指しており、今年度上半期中には、とくに危険度の高いイベントのアラート通知や、サーバーOSの脆弱性診断などサービスの拡充を予定している。

開発・販売:JBCC株式会社 https://www.jbcc.co.jp/

[IS magazine No.27(2020年5月)掲載]