text:佐野 鉄郎 日本IBM

情報インフラに対するセキュリティへの意識が高まる昨今、従来のような外部からの侵入だけでなく、内部犯行への防御策も求められている。内部犯行のリスクについては、廃棄すべきハードディスクを転売して情報を漏洩させたり[1] 、転職と引き換えに機密情報をライバル企業に提供したりする[2]などの事件が報道されたので、皆さんも聞きお及びのことだろう。

情報処理推進機構(IPA)がまとめた「情報セキュリティ10大脅威 2020」[3]によると、「内部不正による情報漏えい」は前年5位から2位へと注目度を高めている。この記事をお読みの皆さんも、脅威の影を感じ始めているのではないだろうか。

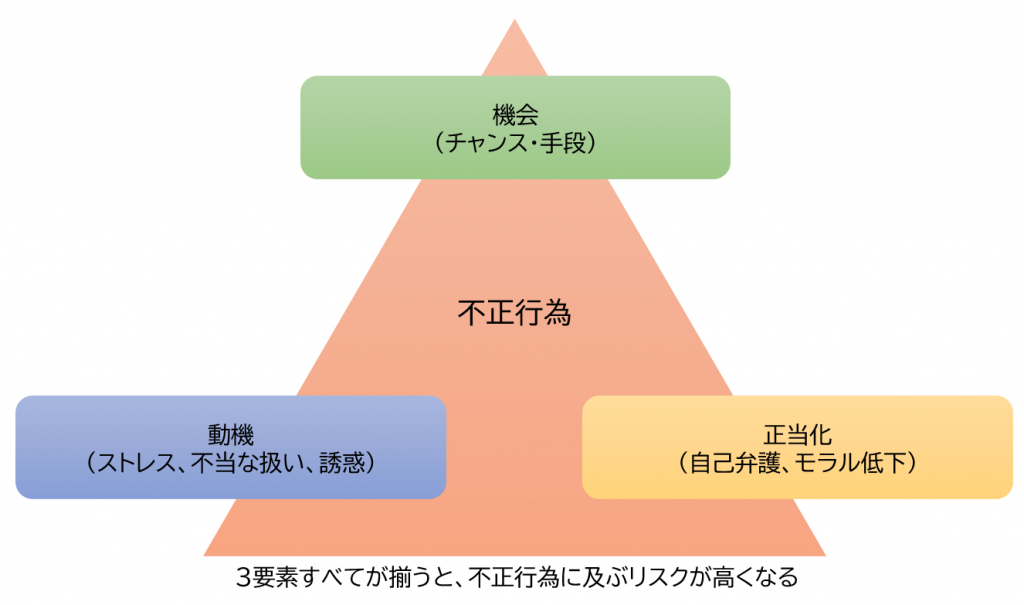

アメリカの犯罪学者であるドナルド・クレッシーは、組織の内部関係者が不正行為に至る際の原因として、3つの要素を挙げている[4](図表1)。

・機会(チャンス、手段)

・動機

・正当化

この3要素は「不正のトライアングル」と呼ばれている。簡単にいうと、「不正行為を行う機会があり、その動機をもち、犯罪を自己正当化するロジックを作り上げる、これらが揃うと人は不正行為に走る恐れがある」ということになる。

企業のIT担当者の中で、内部で犯行に及ぶと最も危険な職種の1つがストレージ管理者ではないだろうか。何しろ、企業の重要データを収めるストレージの「金庫番」である。裏切られたら、多くの企業はひとたまりもないだろう。

もしかしたら「うちはストレージ管理者なんかいないよ」という企業ユーザーもおられるかもしれない。しかし組織内でそういう名称の役職や職務がはっきりと定義されていないだけで、実際にはデータ管理者や運用管理者、システム管理者などの肩書で、ストレージ管理者の仕事を実務的にこなしているケースは多々ある。

そうした人を含むストレージ管理者が仮に内部犯行に及ぶことがあるとしたら、前述のクレッシャーの説を借りれば、そのリスクはコロナ禍という状況の中で高まっているように感じられるのである。

もちろん、本稿はストレージ管理者を「悪者」と見なしてストレージにおけるゼロトラスト対策を考えようというのでは毛頭ない。ストレージ管理という仕事・職種がもつ特徴・特質をあらためて確認し、「性善説」によらないセキュリティ対策を考えてみようという趣旨である。その点をぜひご理解いただきたい。

ストレージ管理者による内部犯行の見つかりにくさ

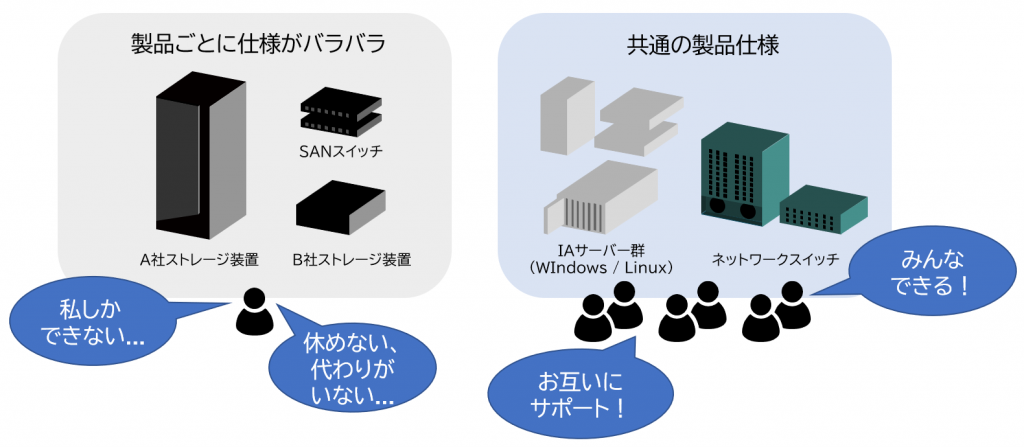

そもそも、ストレージに関する作業は、監視の目が届きにくい傾向にある。ストレージは他のITインフラと比べて仕様の標準化が進んでおらず、機能やインターフェースが製品ごとに異なっているため、「マニアック」な「スペシャリスト」の専門分野になりやすいからだ(図表2)。

このコロナ禍において、今まで以上にストレージ管理者と他のメンバーとのコミュニケーションも減っているだろう。また、専門性ゆえにストレージ管理者は代わりの人を見つけづらく、同じ人が何年もストレージ管理業務を続けることも多い。担当者の入れ替わりが少ないことも、外部から目が届きにくくなる理由となりやすい。

さらに、ストレージの管理者権限やコマンド操作は適切に管理されないことも少なくない。ストレージは利用者が制限されたセキュアなネットワーク内に設置されるため、社内外のユーザーが利用するネットワークの厳格なセキュリティ基準と比べると「緩い」管理になりやすい。たとえば、機器のデフォルトのユーザー/パスワードがそのまま使われていたり、コマンドの実行ログが保管されていなかったりする環境などもあるようだ。その結果、内部犯行が行われた時に犯人を特定しにくい環境になってしまっている可能性がある。

ストレージ管理者による内部犯行があった場合のインパクト

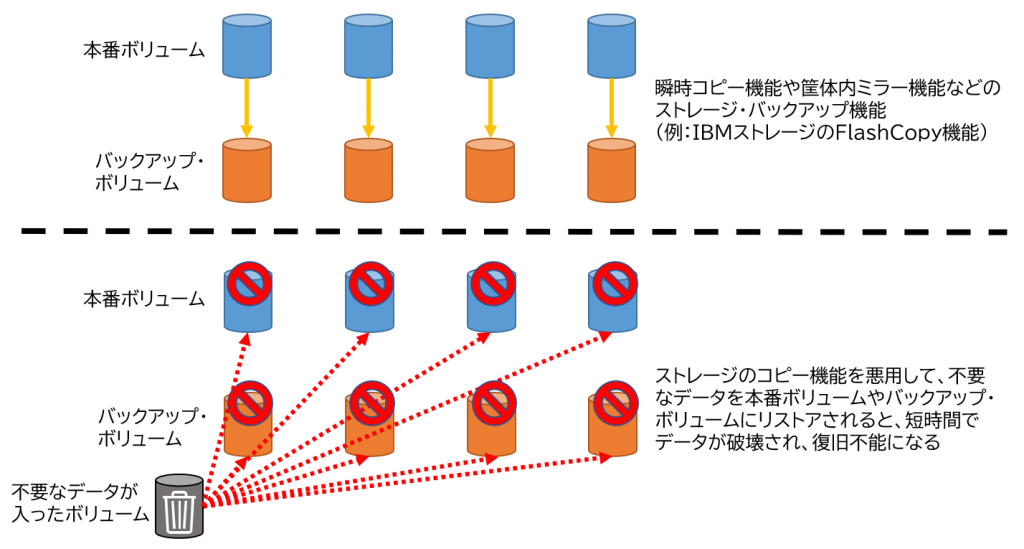

ストレージ管理者は物理的に「機密情報」に最も近いポジションにあるため、内部犯行による「情報漏洩」リスクが高いことは前述したとおりである。加えて、ストレージ管理者の内部犯行では、「重要データの破壊」というテロ的な行為にも注意が必要となる。ストレージ管理者は「ストレージに対して何でもできる人」なので、ストレージに保管されているデータは、ストレージ管理者の一存で簡単に全消去、全破壊されるリスクがあるからだ。

たとえば、ストレージの瞬時コピー機能を悪用して、不要なデータで重要なデータを上書きしてしまえば、大量のデータを一瞬にして破壊してしまうことも可能だ。この時、本番データのバックアップが本番用のストレージ内にしか存在しないと、本番データとバックアップ・データの両方を同時に破壊され、データの復旧が不可能になることもあり得る。ストレージ内のデータを復旧不可能な状態にまで破壊されたら、企業活動は停止を余儀なくされ、その存続すら危ぶまれる状況に陥るだろう。ストレージ内にシステム・データを保管するSANブート構成への犯行が行われた場合、OSのデータとともに監査ログなどの「証拠」も一緒に破壊され、実効犯の特定をも困難にさせる破壊行動も想定される(図表3)。

ストレージ機器の特性が強いる厳しい仕事内容

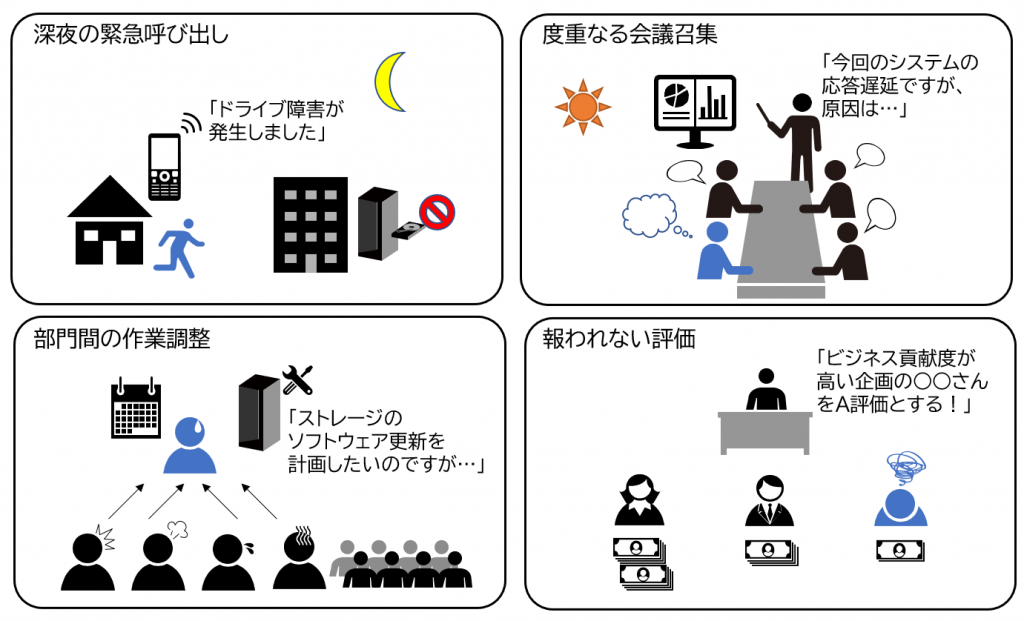

ストレージ管理者は、もともと不規則かつ拘束時間の長い勤務を強いられ、ストレス度も高い傾向にある。理由のいくつかはストレージという機器の特性によるところがある。

ストレージにはハードディスクなど壊れやすい稼働部品が多く使われており、こうした部品が壊れると、ストレージ管理者は休日・夜間を問わず呼び出され、復旧作業を自ら実施したり、復旧作業が正しく完了したかを確認するために長い時間待機を強いられたりする。なぜなら、1つ目の障害を復旧させるまでの間に別の部品が壊れると、結果的に2重障害となってしまい、最悪の場合データを喪失するリスク等があるからだ。

ストレージは性能不足や容量不足により、システム全体に重大な影響を及ぼし得る機器でもある。システムの問題発生時にストレージ管理者も度々一緒に呼び出され、長期間拘束されることもある。

また、ストレージは1台で複数のシステムのデータを保管できるため、ストレージの障害対応やメンテナンスの際には複数の部門に対して作業調整を行うこともよくある。たとえばスケジュール調整や協力依頼のために各部門の担当者に頭を下げて回ったり、メンテナンス作業後に各部門が行う作業手順や実行順序を調整したりする。これらも、ストレージ管理者のストレス度を高める要因となっている。

このようにストレスの多いストレージ管理者だが、上司や周囲からの評価には必ずしも恵まれていないことがある。IT部門においては、「運用・保守」より「企画・調達」、「スペシャリスト」より「ゼネラリスト」のほうが評価を得やすい傾向が見られる。こうした「ものさし」においては、「ストレージ・スキルに特化した運用管理担当者」は評価されづらい。その証拠の一例として、ストレージの運用管理は本社のIT部門の社員が担当せず、IT子会社や外部の協力会社に委託されているケースなどが挙げられる(図表4)。

ストレージ管理者による内部犯行の防止策

以上、ストレージ管理という仕事の性質・特質と、ストレージ管理者による内部犯行があった場合の企業にとっての計り知れない影響・インパクトについて述べてきた。

ここからはストレージ管理者による内部犯行の防止策について、特にシステム面での改善を中心に考察してみる[5] 。以下の4点の考察である。

(1)監査機能の強化、権限の限定化

(2)データ破壊への対策強化

(3)ストレージ管理者の勤務環境の改善

(4)ストレージ視点でのビジネス貢献の評価

(1)監査機能の強化、権限の限定化

まず、内部犯行の精神的なハードルを高くするため、犯行を追跡する仕組みを充実させたい。

たとえば、ストレージはコマンドの実行ログを外部サーバーに転送し、ストレージ管理者の手の及ばない場所に保管する。また、ストレージの管理者権限のユーザー名/パスワードはデフォルトから変更し、管理者が複数いる場合には管理者ごとに異なるユーザー名/パスワードを設定する。ストレージのユーザー権限は、管理者・バックアップ実行者・参照者などに分かれているので、最低限必要な権限のみを使用者に与える。これらは、犯行に及んだ時に必ず「犯人を発見するための施策」であり、実行を躊躇させる理由の1つとなる。

また、何でも1人でできてしまうスーパー管理者を置かず、複数の管理者へ権限を分散させることにより、単独犯ですべての犯行が遂行できる環境を排除することも重要な要素となる。一般に共犯者が増えれば増えるほど犯罪行為が露見する確率は上がる。この観点から単独で犯行ができないようにすることには大きな意義がある。

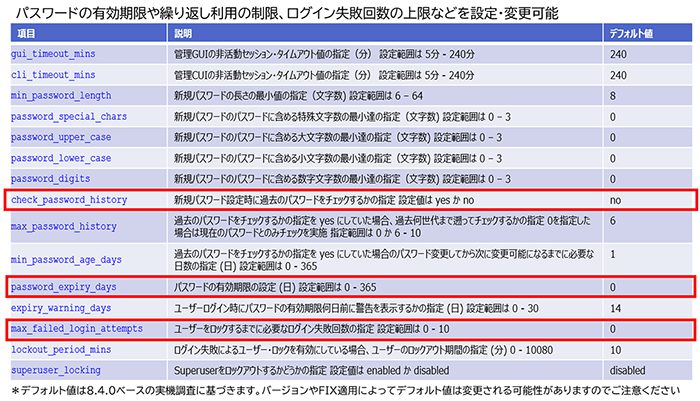

最近のストレージ装置にはユーザー/パスワードに有効期限を設定したり、繰り返して同じパスワードを使うことを禁止する機能が追加されている。また、古い管理者権限のユーザーIDを無効化することで、たとえばストレージ管理者が退職・異動した後で、そのIDを用いて不正行為に及ぶ機会を抑止できる。IBM FlashSystemではストレージ管理者のIDやパスワードの設定方法、有効期間などに関する各種設定を行うことができる。詳細については図表5を参照されたい。

しかしながら導入した機器にこうした仕組みが備わっていたとしても、厳しい条件での操作設定は、ストレージ管理者にとって自身が行う管理作業の手間を増やすことにつながってしまう。そのため、率先して自分からこのような提案をしにくい空気があることも事実であろう。結果的に「甘い」設定の状態で運用されてしまう懸念があることは否めない。可能であればITインフラの企画部門やセキュリティ部門など外部の組織・担当者からも問題を提起し、こうした仕組みを有効にさせる働きかけを行ってほしい。

(2)データ破壊への対策強化

データ破壊の手段をシステム的に制限するのはかなり難しい。特に犯行の露見を厭わず「自爆テロ」的に実行される場合、犯行そのものを防ぎきることはできないだろう。そこで、ストレージ管理者でさえ手が届かないところに「データを直す手段」を持つ必要がある。

データ破壊に対する代表的な対応策はバックアップ用のストレージを別途用意し、ストレージに備わったコピー機能ではない方法(たとえば、バックアップ・ソフトウェア)でバックアップを取得することである。この際、本番用のストレージ装置の管理者にバックアップ用のストレージ装置やバックアップ・ソフトウェアの操作権限(特にデータの消去やリストア権限)を与えないことが肝要だ。

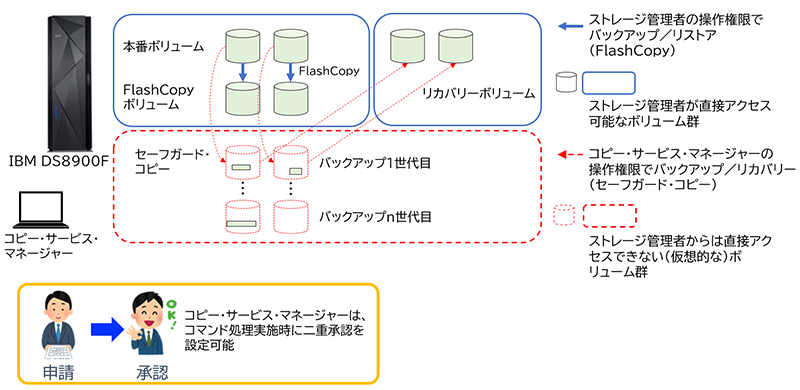

最近ではこの考え方を発展させた機能として、本番用のストレージ内にストレージ管理者が直接アクセスできない領域を作って、そこに保険的にバックアップを取得する機能や、ストレージのコピー・コマンドの実行時に2重認証を設定できるソフトウェアが出てきている。コピー・コマンド実行時の2重認証の仕組みは、ストレージのコピー機能の悪用に対して、特定のストレージ管理者が単独で犯行に及べなくなる有効な対策となる。IBM DS8900Fの「セーフガード・コピー」という機能と「IBMコピー・サービス・マネージャー」というソフトウェアを組み合わせると、こうしたデータ破壊対策を実現することが可能だ[6](図表6)。

データ破壊に対しては上書き消去できないメディアにデータを保管する対策もあるだろう。従来は「上書き不可」=WORM(Write Once Read Many)というと、テープ・メディアで行うのが代表的だった。テープを活用することは今でも非常に有効な対策の1つではあるが、最近では別の選択として安価なディスク・ストレージであるオブジェクト・ストレージもWORMに対応し始めている。全データをWORMストレージに保管するのは現実としてコスト的に厳しいかもしれないが、たとえば監査用のログとか、法令順守の観点から経営上保管が必要なデータや、その企業の存続にとって重大な価値を持つデータについては、WORMストレージへの保管を検討してもよいだろう 。

(3)ストレージ管理者の勤務環境の改善

ストレージ管理者が内部犯行に至る動機を減らすため、緊急の呼び出しや不規則な勤務形態の改善し、作業体制を充実させる方法も検討したい。

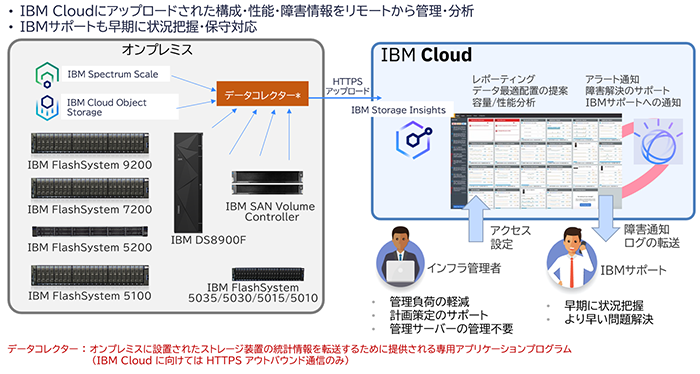

最近のストレージには、ストレージの利用状況(性能・容量)や障害情報をパブリック・クラウド上にアップロードし、どこからでもシステム状況を監視できる仕組みが備わっている。この仕組みを利用すると、緊急対応時に自宅から対応できるので、現場への呼び出しよりは作業負担が軽くなる。

コロナ禍におけるリモートワーク環境の整備としても有用だ。IBMには「IBM Storage Insights」と呼ばれる製品があり、ストレージ機器の利用状況や運用状況に関する情報をIBM Cloud上に蓄積させ、管理・分析させる仕組みがある。加えて、障害についてもAIが監視を行い、従来からある既知の障害検知によるエラーメッセージが機器から発行されなかったとしても、世界中の機器から収集した障害パターンから類推し、近い将来この機器で起こるであろう機器障害を事前にユーザーへ知らせてくれる便利な機能も備わっている(図表7)。

ストレージで最も多いドライブ障害については、2台のドライブ障害まで耐えられ、障害復旧処理(スペアリング)を自動で高速化するRAID構成の採用により、単一のドライブ障害の緊急性を下げられる。IBM FlashSystemでは「DRAID」と呼ばれる高可用性RAID技術の採用により、この問題に対応している 。

ストレージ管理者の作業を減らす施策として、多くの権限を1人に集中するのではなく、他の人に権限の一部を委譲するという方法も考えられる。

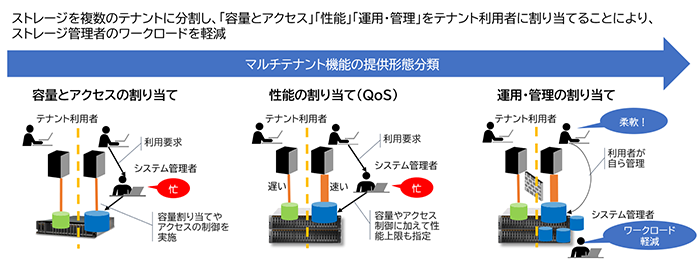

たとえば、1台のストレージを複数の論理的なストレージに分割し、分割したリソースを利用部門に割り当てる「マルチテナント」という仕組みがある。データへのアクセス権をテナントごとに割り当てるだけではなく、ストレージの容量や性能などの上限値をテナントごとに設定できる場合もある。上限値の設定により、特定の部門によるストレージの「使い過ぎ」を防ぐことも可能だ。IBM FlashSystemをはじめとした各種ストレージ機器にマルチテナント機能が備わっている[7](図表8)。

VMwareやRed Hat OpenShiftなどの共通基盤環境にある自動インフラリソース提供の仕組みにストレージを載せることも、ストレージ管理者の負荷を減らす効果があるだろう。最近のストレージは、VMware ESXiの各種プラグインやKubernetesのContainer Storage Interface (CSI) Driverに対応しており、これら基盤ソフトウェアからボリュームの作成・利用だけでなく、スナップショットの実施なども可能である。こうしたインフラの自動利用の仕組みに載せてしまえば、ストレージ管理者の手を煩わせることなくストレージ・リソースをユーザーに提供できる[8]。

ストレージ管理者のストレスとなる「作業調整」についても、何らかの対策を講じたい。

ストレージの作業で問題になるのは、作業中にストレージへの入出力処理が一時的に停止、もしくは待ち状態になることだ。また、メンテナンス中にストレージが縮退運転となり、冗長性やパフォーマンスが低下することも課題となる。

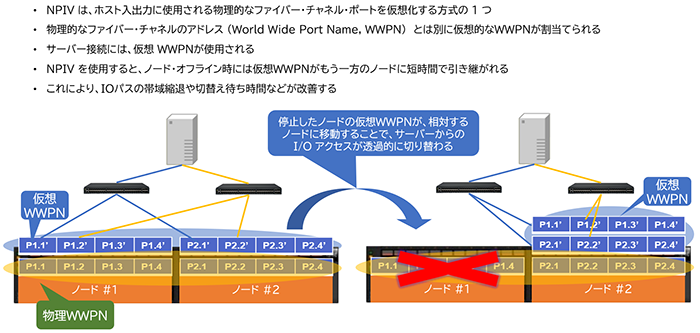

こうしたメンテナンス時の影響を極力小さくする工夫も、最近のストレージでは増えている。たとえば、ストレージで利用される物理的なアドレスの上に仮想的なアドレスを設定し、メンテナンス時には、冗長化されたリソースに短時間で仮想アドレスを切り替える機能などは、作業の影響を小さくできる工夫の1つだ。図表9に示したIBM FlashSystemのNPIVという機能も、そうした機能の1つとして挙げられる。

(4)ストレージ視点でのビジネス貢献の評価

システム的な改善とは少し異なるが、ストレージ管理者にさまざまな施策をリードさせ、活躍の機会を与え、それを評価する方法も考えたい。たとえば一定の予算内で、より多くのデータを効率よく保管したり、より高速なストレージ環境を構築したり、システムの冗長性や事業継続性を高めるなどの工夫は、広い意味でビジネス貢献として評価してもよいだろう。

また、共通基盤のコンテナ化やインフラ提供の自動化、ハイブリッドクラウド化、災害対策システムの構築など、新しいインフラ・アーキテクチャを検討する際には、ストレージ管理者も積極的に関与させ、データの保管・活用に関する意見を募るのも、技術者としてのモチベーション向上に有益だろう。評価を行い、モチベーションを向上させることは、ストレージ管理者が内部犯行を行う動機を消しさる上で有効に機能するので、ぜひ何かの形で取り組まれることをお勧めする。

ストレージ管理者の内部犯行のリスクとその防止策について検討した。最近、セキュリティに関して、「ゼロトラスト」 [9]という考え方が広がり始めている。ゼロトラスト・セキュリティにおいては、外部からの悪意を持った侵入者を排除すれば、安心で安全な内部環境を維持できるという旧来からの考え方ではなく、内部にも脅威を与える存在は常に潜んでいるという考え方を採用している。従業員も必ずしも信用しきれないという前提のもと、セキュアなIT環境を構築することを提唱しているのだ。企業の重要データを保管するストレージにおいても、この考え方が今後は求められていくに違いない。

あなたの会社のITセキュリティは、外部からの脅威に対して積極的に投資を進める一方、組織内の不正行為やリスクに対して目をつぶる傾向になってはいないだろうか。最近はITに関する失策が業務上の大事故を引き起こし、それが企業に対する社会的な非難への引き金となり、結果的に経営者の引責辞任の原因になってしまうことも少なくない。「ストレージ管理者が会社の命運を握る」状況になっていないか、ストレージ管理者は心身ともに健全な状況で勤務できているか、この機会に念のため確認してみてはいかがかと思う。

◎参考

[1]リース契約満了により返却したハードディスクの盗難及び再発防止策等について

[2]楽天モバイルへ転職した元社員の逮捕について

[3]「情報セキュリティ10大脅威 2020」

[4]ドナルド・クレッシー「不正のトライアングル」

[5]内部犯行については、社内のモラル教育や規則の充実なども効果があるだろう。システム面での改善と合わせて相補的に検討する必要がある。

[6]IBM DS8000 セーフガード・コピーやIBM Cloud Object Storage 改変不可(Immutable)オブジェクト・ストレージへのバックアップについては、「ランサムウェア攻撃に備えるデータ保護ソリューション」にも詳細な説明がある。

[7]IBM FlashSystem のDistributed RAID6(DRAID6)については、「DRAIDと今後のドライブ展望 ~IBM Spectrum Virtualizeファミリーの最新RAID方式」に詳しい。

[8]コンテナとストレージとの関係については、「「盲点」をカバーする、永続ストレージに注目しよう! ~コンテナ環境で見落とされがちなデータ保管の考え方・解決策」を参照。

[9]「ゼロトラスト・セキュリティの要諦」

佐野 鉄郎 氏

日本アイ・ビー・エム株式会社

テクノロジー事業本部

ストレージ・システム第一テクニカル・セールス

シニアITスペシャリスト

2000年、日本IBM入社。これまで、ストレージSEとして、ハイエンド・ディスクの製品担当をはじめとして、ストレージ・ソリューションの提案活動、インフラ環境のコンサルティング、パートナー企業とのビジネス開発など、幅広い業務に携わる。現在は公益(電力・ガス)系のお客様を中心に、提案活動に努めている。

[i Magazine・IS magazine]