JPCERT/CCは1月13日、「侵入型ランサムウェア攻撃を受けたら読むFAQ」を公開した。

侵入型ランサムウェア攻撃(*)で被害にあった場合の対応のポイントや留意点などを解説したもので、「1.被害を受けたら」「2.被害への対応」「3.関連情報(ランサムウェアについて、身代金の支払いについて、情報漏えいおよび暴露について)」の3章で構成されている。FAQの数は17個。

各FAQの内容は実践的である。たとえば「Q1-3 被害にどのように対応すべきか?(対応方針決定)」では、次の3つの方針が記されている。

(A) 攻撃の被害範囲を把握し、被害の最小化を図る(Q2-1へ)

(B) 攻撃の原因を解消するため、考えられる侵入経路を塞ぐ(Q2-2へ)

(C) 攻撃者の要求には応じず、バックアップから復旧する(Q2-3へ)

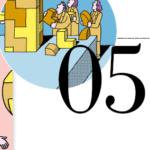

そして、こうした方針の元で実施する対応の流れと初動対応時のポイントを図解で示している。

さらに、「こうした攻撃では、組織内部の複数のシステムが影響を受けることで、多くの事業や業務が影響を受ける可能性があります」とし、そのために組織内で情報を共有する体制(社内連絡体制)の整備や、外部からの問い合わせに対応するための一元的な窓口や広報体制(担当者)の確保を検討すべきだとしている。

また初動対応以降のランサムウェアの侵入経路や種別の調査、被害状況の調査・確認などについても言及がある。

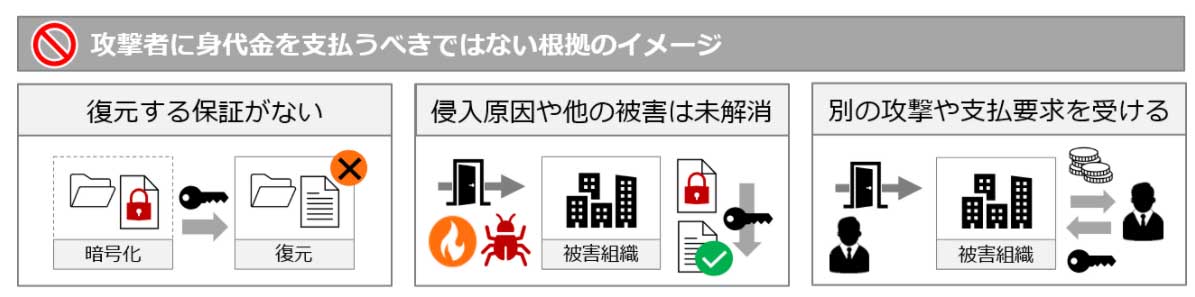

「Q3-2-1 攻撃者に身代金を支払うべきか?」では、身代金を支払うべきではないとして、次の理由を挙げている。

(a) 暗号化されたファイルが復元される保証がない

(b) 被害原因や侵害による他の被害は未解消のまま

(c) 支払い後に別の攻撃の被害や支払い要求を受ける恐れがある

また、「攻撃者に身代金を支払うことでさらなる攻撃を助長する可能性があり、攻撃活動全体を縮小させるためにも身代金支払いを選択するべきでないと考えます」と、身代金に対する考え方や、支払い行為に規制をかける動きなどにも触れている。

・・・・・・・・

「侵入型ランサムウェア攻撃を受けたら読むFAQ」目次

1. 被害を受けたら

Q1-1 被害について相談したいがどうしたらいいか?(被害報告/相談)

Q1-2 被害を受けたかどうか判断がつかないがどうしたらいいか?(被害の状況把握)

Q1-3 被害にどのように対応すべきか?(対応方針決定)

2. 被害への対応

Q2-1 被害を抑えるためにはどうすべきか?(被害を抑える)

Q2-2 被害の原因をどのように特定し対処するのか? (原因に対処する)

Q2-3 被害からどのように復旧すべきか?(被害から復旧する)

3. 関連情報

3-1.ランサムウェアについて

Q3-1-1 どのランサムウェアに感染したのか?

Q3-1-2 ランサムウェアに暗号化されたファイルを復号できるのか?

Q3-1-3 ランサムウェアをオンラインスキャンサービスにアップロードしていいか?

3-2.身代金の支払いについて

Q3-2-1 攻撃者に身代金を支払うべきか?

Q3-2-2 攻撃者と交渉を行うべきか?

3-3.情報漏えいおよび暴露について

Q3-3-1 攻撃者が機微な情報を窃取した可能性はあるか?

Q3-3-2 リークサイトとは何か?

Q3-3-3 リークサイトに自組織に関する投稿があるようだがどうすべきか?

Q3-3-4 リークサイトをどのように確認するのか?

Q3-3-5 リークサイトに掲載されたファイルを削除できるか?

Q3-3-6 被害公表前になぜ被害に関する情報が報じられているのか?

・・・・・・・・

*JPCERT/CCでは、攻撃者が企業・組織の内部ネットワークに侵入して情報窃取やファイルの暗号化などを行うタイプの攻撃を「侵入型ランサムウェア攻撃」と呼び、そのほかのランサムウェア攻撃と区別している。

・「侵入型ランサムウェア攻撃を受けたら読むFAQ」

[i Magazine・IS magazine]