JPCERT/CCは4月26日、「マルウェアEmotetの感染再拡大に関する注意喚起」を再び発表した。新しい攻撃手法を確認したという。

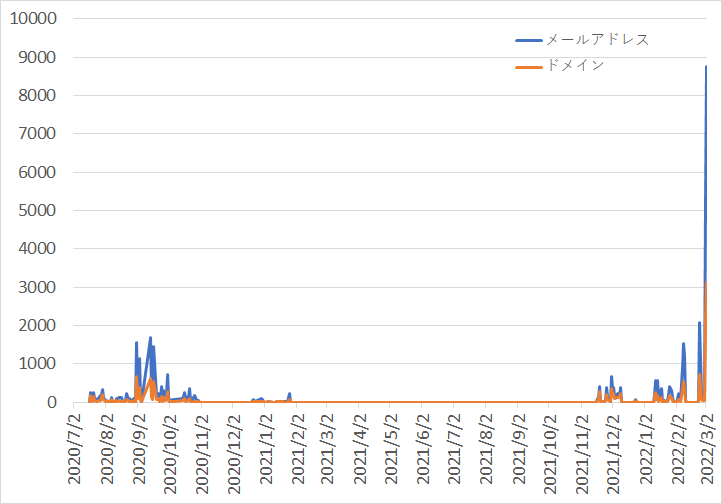

Emotetは、主にメールを攻撃経路とするマルウェア。2019年に攻撃が拡大し、2021年1月に大規模な感染対策が奏功して鎮静化していたが、2021年11月からメール受信者が添付ファイルの「コンテンツの有効化」をクリックするとマクロが起動し感染に至らしめるという新しい攻撃が活発化し、感染が急拡大していた。今年3月にはEmotetに感染しメール送信に悪用される可能性のある.jpメールアドレス数が「2020年の感染ピーク時の約5倍以上に急増」と、JPCERT/CCが警戒を呼びかけていた。

今回新たに確認されたのは、「Emotetの感染に至るメールとして、ショートカットファイル(LNKファイル)あるいはそれを含むパスワード付きZipファイルを添付したメール」。されるようになっているという。

Emotet対策と感染したと疑われる場合の対応などについて、JPCERT/CCでは以下をガイドしている。

・マルウエアEmotetへの対応FAQ

https://blogs.jpcert.or.jp/ja/2019/12/emotetfaq.html

・Emotet感染有無確認ツールEmoCheck

https://github.com/JPCERTCC/EmoCheck/releases

・JPCERT/CC 解説動画

Emotet感染の確認方法と対策(2022年3月7日公開)

https://www.youtube.com/watch?v=nqxikr1x2ag

◎参考情報(JPCERT/CCサイトに掲示中のもの)

・JPCERT/CC Analysis Center

https://twitter.com/jpcert_ac/status/1491259846616023044

・情報処理推進機構(IPA):Emotetの攻撃活動の急増 (2022年2月9日 追記)

https://www.ipa.go.jp/security/announce/20191202.html#L18

・JPCERT/CC 注意喚起:マルウエアEmotetの感染に関する注意喚起

https://www.jpcert.or.jp/at/2019/at190044.html

・JPCERT/CC 解説動画:日本中で感染が広がるマルウェアEmotet(2022年3月7日公開)

https://www.youtube.com/watch?v=wvu9sWiB2_U

[i Magazine・IS magazine]