NTTデータ先端技術は12月15日、Apache Log4jの脆弱性について検証を実施し、脆弱性の悪用が可能なことを確認した、と発表した。

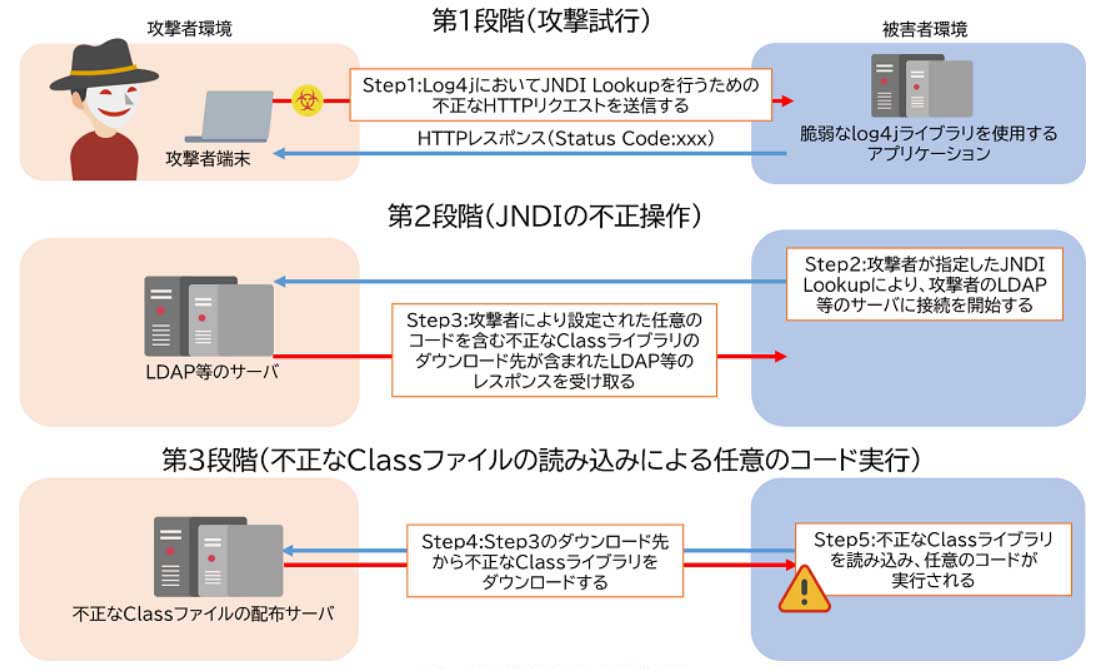

検証は、「攻撃試行」「JNDIの不正操作」「不正なClassファイルの読み込みによる任意のコード実行」の3段階で実施された。また、RMI(Remote Method Invocation:遠隔メソッド呼び出し)等を使った攻撃手法では「第2段階までで攻撃が成立する」ことを確認したという。

検証手法としては、脆弱性が存在するLog4jライブラリを使用するサーバーに対して、不正なHTTPリクエストを送信。HTTPリクエストにはLog4jのJNDI Lookupを実行させることにより、不正なLDAPサーバーへ誘導するためのアドレスが含まれる。LDAPサーバーは問い合わせを受けると、不正なJava ClassファイルのあるHTTPサーバーのアドレスをLog4jに返す。Log4jはこのClass ファイルを読み込み、Classファイルのコードを実行する、というもの。

検証の手順は次のとおり。

第1段階(攻撃試行)

*前提環境:脆弱性をもつLog4jバージョン、JNDI Lookup機能は「有効」

Step1. 標的となる脆弱なLog4jライブラリを使用するアプリケーションにおいて、JNDI Lookupを行うための不正なHTTPリクエストを送信する

第2段階(JNDIの不正操作)

Step2. 攻撃者が指定したJNDI Lookupにより、攻撃者のLDAPサーバーに接続を開始する

*JNDI Lookupで利用可能であることを確認したプロトコル

・LDAP (Lightweight Directory Access Protocol)

・DNS (Domain Name System)

・RMI (Remote Method Invocation)

・NDS (Novell Directory Services)

・NIS (Network Information Service )

・CORBA (Common Object Request Broker Architecture)

Step3. 攻撃者により設定された任意のコードを含む不正なClassライブラリのダウンロード先が含まれたLDAPのレスポンスを受け取る

第3段階(不正なClassファイルの読み込みによる任意のコード実行)

Step4. Step3で取得したダウンロード先から不正なClassライブラリをダウンロードする

Step5. 不正なClassライブラリを読み込み、任意のコードが実行される

◎検証結果

存在するパスに不正なHTTPリクエストを送信すると、一連の攻撃手順によって不正なClassファイルが実行される。その結果、nc–lコマンド(サーバーのプロセスを起動するコマンド)でリッスンしている外部ホストとの通信が確立され、任意のシェルコマンドを実行できることが確認できた。

また、存在しないパスに不正なHTTPリクエストを送信した場合でも、一連の攻撃手順によって不正なClassファイルを読み込んでおり、任意のコマンドが実行できることが確認できた。

外部ホストとの接続終了時には、不正なHTTPリクエストの送信元へHTTP 404のエラーコードを返していることを確認した。

検証レポートは、「不正なリクエストの送信元に対してHTTP 404のエラーを返していても、Log4jが不正なClassファイルを読み込んで実行している可能性がある」と推定している。

◎検証環境

| 疑似攻撃者 | 疑似被害者 | |

|---|---|---|

| ホストOS | Ubuntu 18.04.1 | Ubuntu 18.04.1 |

| アプリケーション/ツール | Docker | Docker |

| アプリケーション/ツール | LDAPサーバー | Log4j 2.14.1 |

| アプリケーション/ツール | HTTPサーバー | Apache Tomcat 8.0.24 |

検証レポートは、このほか「本脆弱性に対する対策」にも触れている。

また、検証レポートの追加情報として「Apache Log4jに関する解説 1.2版」を12月17日に公開した。

・Apache Log4jに存在する RCE 脆弱性(CVE-2021-44228)についての検証レポート

https://www.intellilink.co.jp/column/vulner/2021/121500.aspx

◎関連記事

・続報-5|SPSS、Sterling、Cloud Pak for Security、Cloud Pak for Data関連など多数 ~Log4j脆弱性の影響を受ける製品・サービスをIBMが発表

・続報-4|Log4j脆弱性に関する主な情報源 ~主要ベンダー、政府系セキュリティ機関、CMU CERT/CCなど

・続報-3|Db2(フェデレーション機能)、IBM COS、Cognos、QRadar、Guardiumなど多数 ~Log4j脆弱性の影響を受ける製品・サービスをIBMが発表

・Log4jの脆弱性、影響、修正方法に関するFAQ ~IBMのジェシー・ゴルジンスキー氏が解説

・続報-2|IBM MQ、Power HMC、IBM Sterling File Gatewayも ~Log4j脆弱性の影響を受ける製品をIBMが発表

・続報-1|SPSS、Netezza、NetcoolもLog4j脆弱性の影響を受ける ~IBMが最新情報を公開

・Javaベースのログ出力ライブラリ「Log4j」に深刻な脆弱性 ~WebSphereやWatson Explorerも影響を受ける、クラウドサービスも調査中とIBM。各社も調査・対応中

[i Magazine・IS magazine]